De ultieme gids om phishing te begrijpen in 2023

Dus wat is Phishing?

Phishing is een vorm van social engineering die mensen verleidt om hun wachtwoord of waardevolle informatie te onthullen informatie. Phishing-aanvallen kunnen de vorm hebben van e-mails, sms-berichten en telefoontjes.

Meestal doen deze aanvallen zich voor als populaire services en bedrijven die mensen gemakkelijk herkennen.

Wanneer gebruikers op een phishing-link in de hoofdtekst van een e-mail klikken, worden ze naar een vergelijkbare versie van een site gestuurd die ze vertrouwen. Ze worden op dit punt in de phishing-zwendel om hun inloggegevens gevraagd. Zodra ze hun informatie op de nepwebsite hebben ingevoerd, heeft de aanvaller wat hij nodig heeft om toegang te krijgen tot zijn echte account.

Phishing-aanvallen kunnen resulteren in gestolen persoonlijke informatie, financiële informatie of gezondheidsinformatie. Zodra de aanvaller toegang krijgt tot één account, verkopen ze de toegang tot het account of gebruiken ze die informatie om andere accounts van het slachtoffer te hacken.

Zodra het account is verkocht, zal iemand die weet hoe hij van het account kan profiteren, de accountreferenties van het dark web kopen en profiteren van de gestolen gegevens.

Hier is een visualisatie om u te helpen de stappen in een phishing-aanval te begrijpen:

Phishing-aanvallen zijn er in verschillende vormen. Phishing kan werken vanuit een telefoontje, sms, e-mail of bericht op sociale media.

Generieke phishing-e-mails zijn het meest voorkomende type phishing-aanval. Aanvallen als deze komen vaak voor omdat ze de minste inspanning vergen.

Hackers nemen een lijst met e-mailadressen die zijn gekoppeld aan Paypal- of sociale media-accounts en sturen een bulk-e-mailexplosie naar de potentiële slachtoffers.

Wanneer het slachtoffer op de link in de e-mail klikt, gaat het vaak naar een nepversie van een populaire website en wordt hen gevraagd in te loggen met hun accountgegevens. Zodra ze hun accountgegevens hebben ingediend, heeft de hacker wat ze nodig hebben om toegang te krijgen tot hun account.

In zekere zin is dit soort phishing vergelijkbaar met het uitwerpen van een net in een school vissen; terwijl andere vormen van phishing meer gerichte inspanningen zijn.

Spear phishing is wanneer een aanvaller richt zich op een specifiek individu in plaats van een generieke e-mail naar een groep mensen te sturen.

Spear phishing-aanvallen proberen het doelwit specifiek aan te spreken en zichzelf te vermommen als een persoon die het slachtoffer mogelijk kent.

Deze aanvallen zijn gemakkelijker voor een oplichter als u persoonlijk identificeerbare informatie op internet heeft. De aanvaller kan jou en je netwerk onderzoeken om een bericht op te stellen dat relevant en overtuigend is.

Vanwege de hoge mate van personalisatie zijn spear phishing-aanvallen veel moeilijker te identificeren in vergelijking met gewone phishing-aanvallen.

Ze komen ook minder vaak voor, omdat het criminelen meer tijd kost om ze met succes uit te voeren.

Vraag: Wat is het slagingspercentage van een spearphishing-e-mail?

Antwoord: Spearphishing e-mails hebben een gemiddelde open-rate van 70% en 50% van de ontvangers klikt op een link in de e-mail.

In vergelijking met spear phishing-aanvallen zijn walvisvangstaanvallen veel gerichter.

Walvisvangstaanvallen richten zich op personen in een organisatie, zoals de chief executive officer of chief financial officer van een bedrijf.

Een van de meest voorkomende doelen van walvisjachtaanvallen is om het slachtoffer te manipuleren om grote sommen geld over te maken naar de aanvaller.

Net als bij reguliere phishing, waarbij de aanval plaatsvindt in de vorm van een e-mail, kan walvisvangst bedrijfslogo's en soortgelijke adressen gebruiken om zichzelf te vermommen.

In sommige gevallen zal de aanvaller zich voordoen als de CEO en die persona gebruiken om een andere werknemer te overtuigen om financiële gegevens vrij te geven of geld over te maken naar de rekening van de aanvaller.

Aangezien werknemers minder geneigd zijn om een verzoek van iemand hogerop te weigeren, zijn deze aanvallen veel sluwer.

Aanvallers zullen vaak meer tijd besteden aan het opzetten van een walvisjacht omdat ze de neiging hebben om beter af te betalen.

De naam walvisvangst verwijst naar het feit dat doelwitten meer financiële macht hebben (CEO's).

Angler phishing is een relatief nieuw type phishing-aanval en bestaat op sociale media.

Ze volgen niet het traditionele e-mailformaat van phishing-aanvallen.

In plaats daarvan vermommen ze zichzelf als vertegenwoordigers van de klantenservice van bedrijven en misleiden ze mensen om hen informatie te sturen via directe berichten.

Een veel voorkomende zwendel is om mensen naar een nep-website voor klantenondersteuning te sturen die malware zal downloaden of met andere woorden ransomware op het apparaat van het slachtoffer.

Een vishing-aanval is wanneer een oplichter u belt om te proberen persoonlijke informatie van u te verzamelen.

Oplichters doen zich meestal voor als een gerenommeerd bedrijf of organisatie, zoals Microsoft, de IRS of zelfs uw bank.

Ze gebruiken angsttactieken om u belangrijke accountgegevens te laten onthullen.

Hierdoor hebben ze direct of indirect toegang tot uw belangrijke rekeningen.

Vishing-aanvallen zijn lastig.

Aanvallers kunnen zich gemakkelijk voordoen als mensen die u vertrouwt.

Kijk hoe de oprichter van Hailbytes, David McHale, praat over hoe robocalls zullen verdwijnen met toekomstige technologie.

De meeste phishing-aanvallen vinden plaats via e-mail, maar er zijn manieren om hun legitimiteit te identificeren.

Wanneer u een e-mail opent controleer of het al dan niet afkomstig is van een openbaar e-maildomein (bijv. @gmail.com).

Als het afkomstig is van een openbaar e-maildomein, is het hoogstwaarschijnlijk een phishing-aanval, aangezien organisaties geen gebruik maken van openbare domeinen.

Hun domeinen zouden eerder uniek zijn voor hun bedrijf (d.w.z. het e-maildomein van Google is @google.com).

Er zijn echter lastigere phishing-aanvallen die een uniek domein gebruiken.

Het is handig om het bedrijf snel te doorzoeken en de legitimiteit ervan te controleren.

Phishing-aanvallen proberen altijd vriendschap met u te sluiten met een vriendelijke groet of empathie.

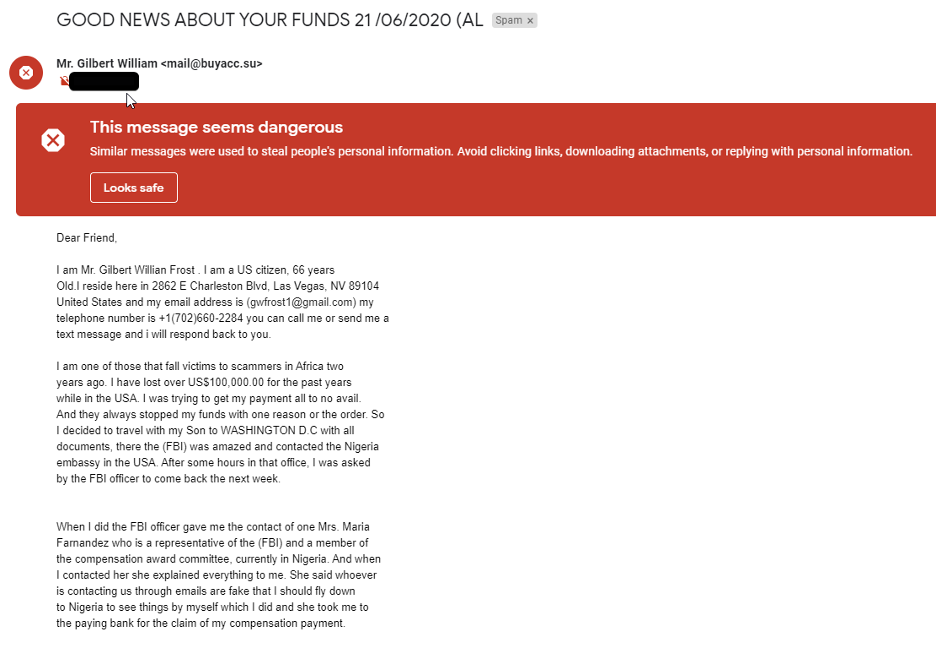

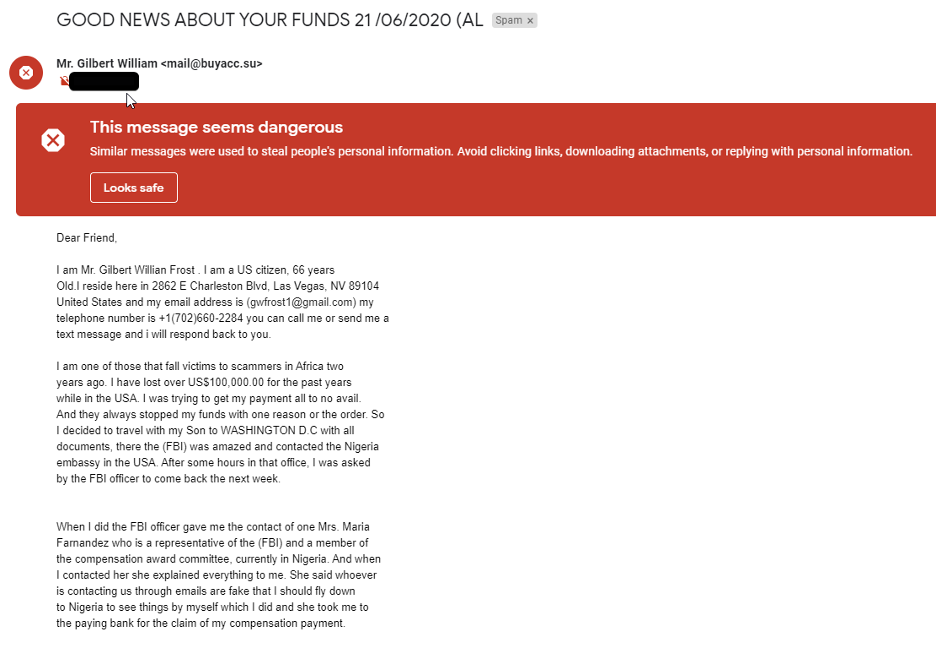

Zo vond ik niet zo lang geleden in mijn spam een phishingmail met de begroeting “Beste vriend”.

Ik wist al dat dit een phishing-e-mail was, want in de onderwerpregel stond: "GOED NIEUWS OVER UW FONDSEN 21/06/2020".

Het zien van dat soort begroetingen zou onmiddellijk een rode vlag moeten zijn als je nog nooit met dat contact hebt gecommuniceerd.

De inhoud van een phishing-e-mail is erg belangrijk en u zult een aantal onderscheidende kenmerken zien die de meeste vormen.

Als de inhoud absurd klinkt, is het hoogstwaarschijnlijk oplichterij.

Als de onderwerpregel bijvoorbeeld luidde: "U hebt de loterij $ 1000000 gewonnen" en u kunt zich niet herinneren dat u eraan hebt deelgenomen, dan is dat een rode vlag.

Wanneer de inhoud een gevoel van urgentie creëert zoals "het hangt van jou af" en het leidt tot het klikken op een verdachte link, dan is het hoogstwaarschijnlijk oplichterij.

Phishing-e-mails bevatten altijd een verdachte link of een verdacht bestand.

Een goede manier om te controleren of een link een virus bevat, is door VirusTotal te gebruiken, een website die bestanden of links controleert op malware.

Voorbeeld van phishing-e-mail:

In het voorbeeld wijst Google erop dat de e-mail potentieel gevaarlijk kan zijn.

Het erkent dat de inhoud ervan overeenkomt met andere soortgelijke phishing-e-mails.

Als een e-mail aan de meeste van de bovenstaande criteria voldoet, is het raadzaam om deze te rapporteren aan reportphishing@apwg.org of phishing-report@us-cert.gov, zodat deze wordt geblokkeerd.

Als u Gmail gebruikt, is er een optie om de e-mail te rapporteren voor phishing.

Ook al zijn phishing-aanvallen gericht op willekeurige gebruikers, ze richten zich vaak op werknemers van een bedrijf.

Aanvallers zijn echter niet altijd uit op het geld van een bedrijf, maar op de gegevens.

Zakelijk gezien zijn gegevens veel waardevoller dan geld en kunnen ze een grote impact hebben op een bedrijf.

Aanvallers kunnen gelekte gegevens gebruiken om het publiek te beïnvloeden door het consumentenvertrouwen te schaden en de bedrijfsnaam aan te tasten.

Maar dat zijn niet de enige gevolgen die daaruit kunnen voortvloeien.

Andere gevolgen zijn onder meer een negatieve impact op het vertrouwen van investeerders, verstoring van het bedrijfsleven en aanzetten tot boetes op grond van de Algemene Verordening Gegevensbescherming (AVG).

Het trainen van uw medewerkers om met dit probleem om te gaan, wordt aanbevolen om succesvolle phishing-aanvallen te verminderen.

Manieren om werknemers over het algemeen te trainen, zijn door hen voorbeelden van phishing-e-mails te laten zien en de manieren om ze te herkennen.

Een andere goede manier om werknemers phishing te laten zien, is door middel van simulatie.

Phishing-simulaties zijn in feite nepaanvallen die zijn ontworpen om werknemers te helpen phishing uit de eerste hand te herkennen zonder enige negatieve effecten.

We zullen nu de stappen delen die u moet nemen om een succesvolle phishing-campagne uit te voeren.

Volgens WIPRO's State of Cybersecurity Report 2020 blijft phishing de grootste bedreiging voor de veiligheid.

Een van de beste manieren om gegevens te verzamelen en werknemers op te leiden, is door een interne phishing-campagne uit te voeren.

Het kan eenvoudig genoeg zijn om een phishing-e-mail te maken met een phishing-platform, maar er komt veel meer bij kijken dan op verzenden drukken.

We zullen bespreken hoe om te gaan met phishing-tests met interne communicatie.

Vervolgens bespreken we hoe u de gegevens die u verzamelt, analyseert en gebruikt.

Bij een phishing-campagne gaat het er niet om mensen te straffen als ze in oplichterij trappen. Een phishing-simulatie gaat over het leren van werknemers hoe ze moeten reageren op phishing-e-mails. U wilt er zeker van zijn dat u transparant bent over het doen van phishing-trainingen in uw bedrijf. Geef prioriteit aan het informeren van bedrijfsleiders over uw phishingcampagne en beschrijf de doelen van de campagne.

Nadat u uw eerste baseline phishing-e-mailtest hebt verzonden, kunt u een bedrijfsbrede aankondiging doen aan alle werknemers.

Een belangrijk aspect van interne communicatie is het consistent houden van de boodschap. Als je je eigen phishing-tests doet, is het een goed idee om een verzonnen merk voor je trainingsmateriaal te bedenken.

Door een naam voor uw programma te bedenken, kunnen werknemers uw educatieve inhoud in hun inbox herkennen.

Als u een beheerde phishing-testservice gebruikt, hebben zij dit waarschijnlijk gedekt. Educatieve inhoud moet van tevoren worden geproduceerd, zodat u na uw campagne onmiddellijk een vervolg kunt krijgen.

Geef uw medewerkers instructies en informatie over uw interne phishing-e-mailprotocol na uw nulmeting.

U wilt uw medewerkers de kans geven om correct te reageren op de training.

Het zien van het aantal mensen dat de e-mail correct herkent en rapporteert, is belangrijke informatie die u uit de phishing-test kunt halen.

Wat moet uw topprioriteit zijn voor uw campagne?

Verloving.

U kunt proberen uw resultaten te baseren op het aantal successen en mislukkingen, maar die cijfers helpen u niet noodzakelijkerwijs bij uw doel.

Als u een phishing-testsimulatie uitvoert en niemand op de link klikt, betekent dat dan dat uw test succesvol was?

Het korte antwoord is "nee".

Een slagingspercentage van 100% vertaalt zich niet als een succes.

Het kan betekenen dat je phishing-test gewoon te gemakkelijk te herkennen was.

Aan de andere kant, als u een enorm faalpercentage krijgt met uw phishing-test, kan dit iets heel anders betekenen.

Het kan betekenen dat uw medewerkers phishing-aanvallen nog niet kunnen herkennen.

Wanneer u een hoog aantal klikken krijgt voor uw campagne, is de kans groot dat u de moeilijkheidsgraad van uw phishing-e-mails moet verlagen.

Neem meer tijd om mensen op te leiden op hun huidige niveau.

U wilt uiteindelijk het aantal klikken op phishinglinks verminderen.

U vraagt zich misschien af wat een goede of slechte klikfrequentie is bij een phishing-simulatie.

Volgens sans.org, uw eerste phishing-simulatie kan een gemiddeld klikpercentage opleveren van 25-30%.

Dat lijkt me een heel hoog aantal.

Gelukkig hebben ze dat gemeld na 9-18 maanden phishingtraining was het klikpercentage voor een phishingtest onder 5%.

Deze cijfers kunnen helpen als een ruwe schatting van uw gewenste resultaten van phishing-training.

Om uw eerste phishing-e-mailsimulatie te starten, moet u het IP-adres van de testtool op de witte lijst zetten.

Dit zorgt ervoor dat medewerkers de e-mail ontvangen.

Maak het bij het opstellen van uw eerste gesimuleerde phishing-e-mail niet te gemakkelijk of te moeilijk.

Je moet ook je publiek onthouden.

Als uw collega's geen zware gebruikers van sociale media zijn, zou het waarschijnlijk geen goed idee zijn om een valse LinkedIn-phishing-e-mail voor het opnieuw instellen van het wachtwoord te gebruiken. De e-mail van de tester moet zo breed aanspreken dat iedereen in uw bedrijf een reden heeft om erop te klikken.

Enkele voorbeelden van phishing-e-mails met een brede aantrekkingskracht kunnen zijn:

Onthoud gewoon de psychologie van hoe het bericht door uw publiek wordt opgevat voordat u op verzenden drukt.

Blijf phishing-trainingsmails naar uw medewerkers sturen. Zorg ervoor dat je de moeilijkheidsgraad in de loop van de tijd langzaam verhoogt om het vaardigheidsniveau van mensen te verhogen.

Het wordt aanbevolen om maandelijks e-mail te verzenden. Als u uw organisatie te vaak "phisht", zullen ze waarschijnlijk iets te snel aanslaan.

Uw werknemers vangen, een beetje overrompeld, is de beste manier om meer realistische resultaten te krijgen.

Als u elke keer hetzelfde type 'phishing'-e-mails verstuurt, leert u uw werknemers niet hoe ze moeten reageren op verschillende oplichtingspraktijken.

U kunt verschillende hoeken proberen, waaronder:

Zorg er bij het verzenden van nieuwe campagnes altijd voor dat u de relevantie van de boodschap voor uw publiek nauwkeurig afstemt.

Als u een phishing-e-mail verzendt die niets met iets interessants te maken heeft, krijgt u mogelijk niet veel respons van uw campagne.

Nadat je verschillende campagnes naar je medewerkers hebt gestuurd, vernieuw je enkele van de oude campagnes die mensen de eerste keer voor de gek hielden en geef je een nieuwe draai aan die campagne.

U kunt de effectiviteit van uw training zien als u ziet dat mensen leren en verbeteren.

Van daaruit kun je zien of ze meer informatie nodig hebben over hoe ze een bepaald type phishing-e-mail kunnen herkennen.

Er zijn 3 factoren die bepalen of u uw eigen phishing-trainingsprogramma gaat maken of het programma gaat uitbesteden.

Als u een beveiligingsingenieur bent of er een in uw bedrijf heeft, kunt u gemakkelijk een phishingserver opzetten met behulp van een reeds bestaand phishingplatform om uw campagnes te maken.

Als u geen beveiligingstechnici heeft, is het misschien onmogelijk om uw eigen phishingprogramma te maken.

Mogelijk heeft u een beveiligingstechnicus in uw organisatie, maar deze heeft mogelijk geen ervaring met social engineering of phishing-tests.

Als u iemand heeft die ervaren is, dan zou hij betrouwbaar genoeg zijn om zijn eigen phishing-programma te maken.

Deze is echt een grote factor voor kleine tot middelgrote bedrijven.

Als uw team klein is, is het misschien niet handig om nog een taak aan uw beveiligingsteam toe te voegen.

Het is veel handiger om een ander ervaren team het werk voor je te laten doen.

U heeft deze hele gids doorgenomen om erachter te komen hoe u uw werknemers kunt trainen en u bent klaar om uw organisatie te beschermen door middel van phishing-training.

Wat nu?

Als u een beveiligingstechnicus bent en nu uw eerste phishingcampagnes wilt uitvoeren, ga hierheen voor meer informatie over een phishing-simulatietool die u kunt gebruiken om vandaag nog aan de slag te gaan.

Of…

Als u meer wilt weten over beheerde services om phishing-campagnes voor u uit te voeren, lees hier meer over hoe u uw gratis proefperiode van phishing-training kunt starten.

Gebruik de checklist om ongebruikelijke e-mails te identificeren en als ze phishing zijn, meld ze dan.

Ook al zijn er phishingfilters die u kunnen beschermen, het is niet 100%.

Phishing-e-mails evolueren voortdurend en zijn nooit hetzelfde.

Naar bescherm uw bedrijf van phishing-aanvallen waaraan u kunt deelnemen phishing-simulaties om de kans op succesvolle phishing-aanvallen te verkleinen.

We hopen dat u genoeg heeft geleerd van deze gids om erachter te komen wat u nu moet doen om uw kansen op een phishing-aanval op uw bedrijf te verkleinen.

Laat een reactie achter als u vragen voor ons heeft of als u uw kennis of ervaring met phishing-campagnes wilt delen.

Vergeet niet deze gids te delen en het woord te verspreiden!

Hagelbytes

9511 Queens GuardCt.

Laurier, MD 20723

Telefoon: +732 (771) 9995-XNUMX

E-mail: info@hailbytes.com